「漏洞通告」Junos OS HTTP&HTTPS 服务高危漏洞 (CVE-2020-1631)

2020-05-01

一、漏洞概述

4月28日,Juniper官方发布安全公告修复Juniper Networks Junos OS中J-Web和基于Web的(HTTP / HTTPS)服务中的漏洞(CVE-2020-1631),Junos OS设备的J-Web服务、Web身份验证模块、动态VPN(DVPN)、带有Web重定向的防火墙身份验证及零接触配置(ZTP)所使用的HTTP/HTTPS服务接口存在本地文件包含(LFI)和路径遍历漏洞。攻击者可利用该漏洞向httpd.log文件注入命令,读取文件或获取J-Web会话令牌。建议使用该系统的用户尽快升级版本或采取缓解措施进行防护。

Juniper Networks Junos OS是美国瞻博网络(Juniper Networks)公司的一套专用于该公司的硬件设备的网络操作系统。该操作系统以可靠性、安全性和灵活性为核心,提供了安全编程接口和Junos SDK。

参考链接:

https://kb.juniper.net/InfoCenter/index?page=content&id=JSA11021

二、影响范围

受影响版本:

- Junos OS 12.3

- Junos OS 12.3X48

- Junos OS 14.1X53

- Junos OS 15.1

- Junos OS 15.1X49

- Junos OS 17.2

- Junos OS 17.3

- Junos OS 17.4

- Junos OS 18.1

- Junos OS 18.2

- Junos OS 18.3

- Junos OS 18.4

- Junos OS 19.1

- Junos OS 19.2

- Junos OS 19.3

- Junos OS 19.4

- Junos OS 20.1

不受影响版本:

- Junos OS 12.3X48-D101

- Junos OS 12.3X48-D105

- Junos OS 15.1X49-D211

- Junos OS 15.1X49-D220

- Junos OS 15.1R7-S7

- Junos OS 16.1R7-S8

- Junos OS 17.2R3-S4

- Junos OS 17.4R2-S11

- Junos OS 17.3R3-S8

- Junos OS 17.4R3-S2

- Junos OS 18.1R3-S10

- Junos OS 18.2R2-S7

- Junos OS 18.2R3-S4

- Junos OS 18.3R2-S4

- Junos OS 18.3R3-S2

- Junos OS 18.4R1-S7

- Junos OS 18.4R3-S2

- Junos OS 19.1R1-S5

- Junos OS 19.1R3-S1

- Junos OS 19.2R2

- Junos OS 19.3R2-S3

- Junos OS 19.3R3

- Junos OS 19.4R1-S2

- Junos OS 19.4R2

- Junos OS 20.1R1-S1

- Junos OS 20.1R2 and all subsequent releases

三、漏洞检测

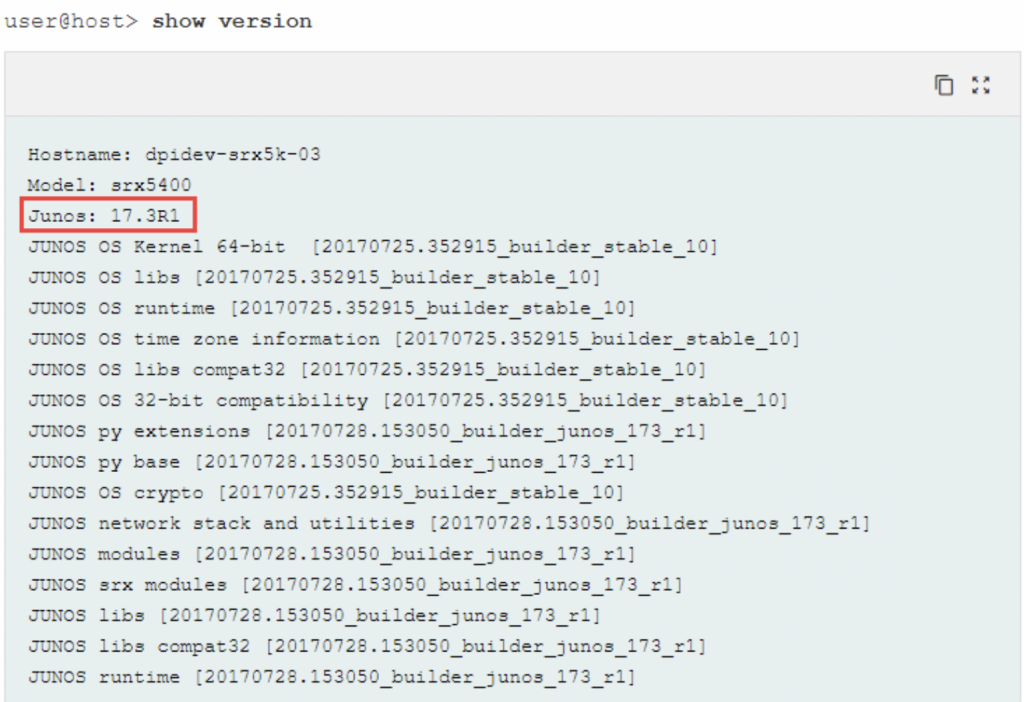

3.1 人工检测

- 相关用户可通过版本检测的方式判断当前系统是否存在风险

使用以下命令检查Junos OS的版本信息

- 可通过以下命令查看系统是否有httpd进程判断服务是否启动:

若发现进程存在,则表示HTTP / HTTPS服务已启动。

- 攻击日志排查

系统管理员可以通过使用以下命令在/var/log/httpd.log中搜索特征“ =*;*&”或“ *%3b*&” 查找攻击痕迹。

如果此命令返回输出,则可能存在恶意攻击尝试或扫描活动,可继续使用以下命令来检查循环日志: